| Campus und Forschung | |

Eine „telekommunikative Brücke" |

|

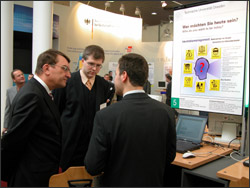

© TU Archiv, Dr. Wejwoda:

TU-Rektor Prof. Achim Mehlhorn im Fachgespräch

Nutzer des Internet hinterlassen beim Surfen eine Datenspur im Netz, ohne sich dessen bewusst zu sein. Aus IP-Adressen und Cookies können so Nutzerprofile erstellt werden, die mehr über den einzelnen Surfer verraten, als ihm sicherlich lieb ist. Wissenschaftler der TUD stellten erstmals auf der CeBIT mit „DRIM" einen Prototyp vor, der helfen soll, dies zu verhindern.

Details

Frage an Sebastian Clauß, „DRIM"-Aussteller:

An wen wollten Sie sich in erster Linie auf der Messe richten? Ist Ihre Erwartung in Erfüllung gegangen?

Zum einen sollte allgemein Aufmerksamkeit für das Thema geweckt werden. Es stellte sich heraus, daß sich die Besucher des Problems im allgemeinen bewußt waren, und auch die Lösung interessant fanden. Zum anderen wurden Kooperationspartner für die Weiterentwicklung des Identitätsmanagementsystems gesucht. Hier wurden die Erwartungen teilweise erfüllt. Ansonsten ist für uns der allgemeine Aussteller- und Besucherrückgang bemerkbar gewesen, da weniger Andrang als in den Jahren zuvor an den Ständen war.

2. Internetprotokollbeschleunigung durch Netzwerkprozessoren für Virtuelle Private Netzwerke (VPN): Mitarbeiter des Instituts für Systemarchitektur der TU Dresden auf der CeBIT

Ohne spezielle Vorkehrungen werden Daten im Internet unverschlüsselt übertragen – dies stellt insbesondere für Unternehmen ein hohes Sicherheitsrisiko dar. Als Konsequenz werden zunehmend Virtuelle Private Netzwerke (VPN) eingesetzt. Dabei handelt es sich um Protokolle, welche die Authentizität übertragener Daten gewährleisten, Manipulationen aufdecken und die eine Einsichtnahme von Informationen durch Dritte verhindern. In Zusammenarbeit mit Projektpartnern entwickelten Informatiker der TU Dresden einen Lösungsansatz, der die bisher hochaufwändigen Algorithmen ersetzen soll.

Details

Frage an Mirko Benz, Aussteller:

An wen wollten Sie sich in erster Linie auf der Messe richten? Ist Ihre Erwartung in Erfüllung gegangen?

Unsere Zielgruppe waren Fachbesucher, speziell Interessenten aus der Industrie insbesondere Netzwerkbetreiber und Serviceanbieter; außerdem potentielle Anwender (z.B. EDV-Verantwortliche großer Unternehmen). Ansonsten waren weniger Besucher vor Ort im Vergleich zu den letzten Jahren. Allerdings lagen Stand und die Halle auch etwas ungünstig. Positiv waren die Gespräche mit potentiellen Anwendern zur weiteren Entwicklung.

3. Achten Sie auf die „COBRA": Software basierter Mobilfunk und intelligente Antennen ermöglichen Kommunikation

„COBRA" (COmputer Based Radio Antenna) ist ein Modellsystem, bei dem die Datenübertragungsrate bei der mobilen Kommunikation durch den Einsatz von Mehrfachantennen erhöht wird, die die räumlichen Eigenschaften des Mobilfunks ausnutzen. Da heutzutage Video und andere interaktive Anwendungen in der drahtlosen Welt Eingang gefunden haben, ist es zum wachsenden Interesse an Verbindungen mit einer hohen Datenübertragungsrate gekommen. „COBRA", bestehend aus einem Sende- und Empfangsgerät mit Software basierter Signalverarbeitung im Basisband, bietet dafür eine Variante.

Details

Frage an Clemes Michalke, „COBRA"-Aussteller:

An wen wollten Sie sich in erster Linie auf der Messe richten? Ist Ihre Erwartung in Erfüllung gegangen?

Unser Projekt „Beware of COBRA - COmputer Based Radio and Antennas" war in diesem Jahr zum ersten Mal auf der CeBIT ausgestellt. Unser Ziel war es, dem interessierten Fachpublikum den Hardware-Demonstrator, der seit zwei Jahren im Rahmen des IBMS-2 Projektes (BMBF-gefördert) an unserem Lehrstuhl aufgebaut wird, vorzustellen. Wir wollten auf der CeBIT allen Interessierten, aber vor allem den Besuchern aus der Industrie (Antennenbauer, Hardwarehersteller, Netzbetreiber, Softwareprogrammierer, andere Forschungseinrichtung) zeigen, dass Mehrantennensysteme tatsächlich einsetzbar sind. Dabei ist man nicht auf einen bestimmten Übertragungsstandard festgelegt.

Entsprechend unserer Erwartungen, eher andere Forscher dieses Fachgebietes und weniger Käufer oder Anwender anzusprechen, waren wir auf eher mäßigen Zuspruch eingestellt. Diese Erwartungen wurden allerdings bei weitem übertroffen. Durchschnittlich führten wir täglich etwa zehn intensivere Gespräche, von denen die Hälfte durchaus ausbaubare Kontakte ausmachte. Dementsprechend haben wir zwar von dem Aussteller- und vor allem Besucher-Rückgang durch die offiziellen Zahlen Kenntnis genommen, allerdings war davon an unserem Stand nichts direkt zu bemerken. Wir sind durchaus zufrieden mit unserer Messeteilnahme und dem Interesse, welches uns entgegen gebracht wurde.

4. jExam – „Unterstützen mit System": Die Arbeitsgruppe „jExam"/Fakultät Informatik der TU Dresden auf der CeBIT

Formularberge, Einschreibschlangen und Wartezeiten – mit „jExam" können sie weitgehend vermieden werden. „jExam" ist ein flexibles System, welches viele Anwendungsfelder im Bereich der Studenten- und Studienverwaltung gleichzeitig unterstützt. Es beschränkt sich nicht nur auf Online-Einschreibungen, sondern ermöglicht auch die Online-Anmeldung zu Klausuren und Prüfungen.

Details

Frage an „jExam"-Aussteller:

An wen wollten Sie sich in erster Linie auf der Messe richten? Ist Ihre Erwartung in Erfüllung gegangen?

Unsere Ansprechpartner waren Hochschulen, aber auch Schulen oder andere Bildungseinrichtungen. Außerdem haben wir Kontakt aufgenommen mit potentiellen Kooperationspartnern und auch Kunden. Da wir das erste Mal auf der Messe waren, haben wir keinen Vergleich zum Vorjahr, konnten aber Erfahrungen für weitere Messen sammeln.